In questi giorni, i fan della serie tv “Games of Thrones” (tradotto con “Trono di Spade, in Italia) sono in trepidante attesa per la conclusione della settima stagione della nota serie fantasy, che dovrebbe trovare coronamento nell’episodio intitolato “The Dragon and the Wolf”: ovviamente, le aspettative sono tante e non tutti sono capaci di attendere la messa in onda ufficiale del finale di stagione: su questo stanno contando alcuni hacker che, attraverso talune mail di phishing, mirano a contagiare i computer delle ignare vittime.

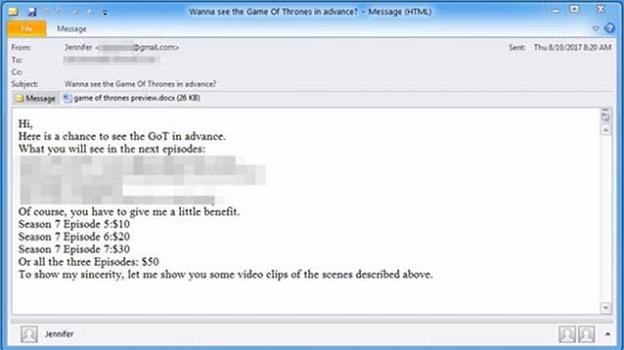

La segnalazione è avvenuta ad opera della security house californiana “Proofpoint”, secondo la quale diversi utenti, nei giorni scorsi, avrebbero ricevuto mail il cui oggetto (Wanna see the Game of Thrones in advance=Vuoi vedere il ‘Trono di Spade’ in anteprima) lascerebbe intendere la possibilità di guardare in anteprima alcune puntate della serie, ricavandone dettagli e rivelazioni interessanti.

Nello specifico, nel testo della missiva, verrebbero spiegate delle sotto-trame relative ad alcune puntate della serie (es. la 5, la 6, e la 7), nell’ambito della stagione in corso (la 7°) e, a conferma di quanto sostenuto, verrebbero forniti alcuni stralci di video: il tutto sarebbe accessibile tramite un allegato, però, in forma di documento word (docx) intitolato “Game Of Thrones preview”.

Com’è noto, qualche settimana fa, l’emittente americana HBO confermò il furto di 1.5 TB di materiale relativo ai suoi palinsesti e, al suo interno, vi erano alcuni contenuti inerenti proprio la serie de “Il Trono di Spade”: gli hacker responsabili della sortita minacciarono lo spoiler di quanto sottratto nel caso non avessero ricevuto il pagamento di un riscatto in criptomoneta.

Probabile, quindi, che i destinatari della mail e fan della serie, facendo riferimento al furto di cui sopra, abbiano creduto sul serio di poter visionare in anteprima materiale utile relativo al “Trono di Spade” e, per questo motivo, abbiano cliccato sull’allegato.

In questo modo, però, l’unica cosa che si è ottenuta è l’esecuzione di comandi in PowerShell che hanno portato al download di un RAT (Remote Access Trojan), noto con la sigla 9002, che – dopo aver infettato i sistemi – ne mette in serio pericolo il funzionamento e la riservatezza (con buona pace dei dati personali o aziendali ivi custoditi). Secondo gli esperti di sicurezza, non è la prima volta che vengono condotti attacchi simili, basati su malware RAT: è almeno dal 2014 che se ne ravvisano, in Rete, e – in quasi tutti i casi precedenti – alle spalle degli hacker vi era un’istituzione importante, come il governo cinese.