A pochi mesi di distanza dall’ultima potenziale fuga di dati, scoperta nel Maggio corso, la security house britannica Comparitech si è ripetuta, portando alla ribalta, grazie ad un’indagine del ricercatore Bob Diachenko, delle raccolte dati che, relative a 235 milioni di account tratti da vari social network, erano pubblicamente accessibili online prive ogni qualsivoglia forma di autenticazione e lucchettatura.

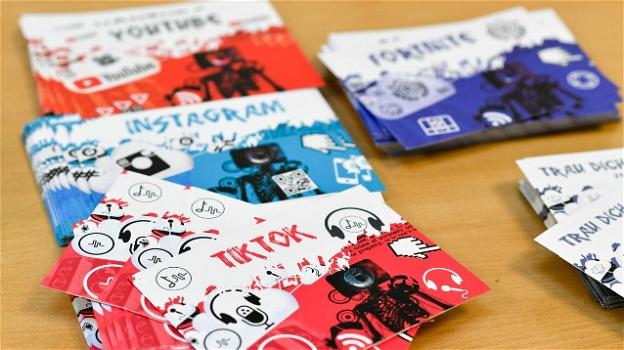

Secondo quando riportato da Comparitech, i dataset più corposi erano circa 4, di cui un paio (di poco sotto i 100 milioni di account) relativi a Instagram, un terzo (con circa 42 milioni di account) riguardante TikTok, ed un quarto afferente agli users (quasi 4 milioni) di YouTube. All’interno di ogni raccolta, erano presenti record contenenti il nome e l’immagine di un account, la descrizione dello stesso, dettagliate statistiche sui follower (età, sesso, posizione geografica, tasso di coinvolgimento, like, tasso di crescita del seguito, etc) e, in un record su cinque, anche la mail personale ed il numero di telefono del dato utente.

Da notare che le informazioni in questione, anziché essere “sfuse”, erano perfettamente organizzate in database, il che avrebbe reso particolarmente facile condurre, tramite bot, delle truffaldine campagne di commenti mirati, per età, numero di follower, sesso, etc, sui principali social.

Andando avanti nelle indagini, Comparitech ha scoperto come tali dati non siano il frutto di una violazione degli hacker, risultando invece raccolti da attività di webscraping (bot addestrati a rastrellare i dati pubblici), condotte a suo tempo da Deep Social, bandita nel 2018 da Instagram e Facebook a seguito di massive raccolte dati non autorizzate. Avvertita tale azienda, la stessa ha inviato una segnalazione alla honkonghiana Social Data che compila archivi da rivendere agli esperti di marketing digitale che lavorano con gli influencer sui social menzionati.

Quest’ultima, negato ogni rapporto con Deep Social, a 3 ore dalla segnalazione, ha spento i server esposti, parlando di una spiacevole serie di inconvenienti, e di aver avviato un processo di revisione con esperti di sicurezza per evitare che episodi del genere si ripetano.

Nel frattempo, essendo ancora ignoto il lasso di tempo durante il quale i database in questione (scoperti il 1° Agosto) sarebbero rimasti liberamente esposti in Rete, il consiglio di Davey Winder, esperto di cybersecurity per la rivista Forbes, è quello – se responsabili di un’azienda solita a stoccare i dati sul cloud – di controllare i diritti d’accesso dei relativi archivi mentre, se utenti comuni, nelle prossime settimane è bene prestare attenzione ad eventuali campagne di phishing mirato, condotte tramite commenti sui social cui si è iscritti, o mediante l’invio di mail.