Nel 2016, l’attacco hacker condotto tramite la botnet Mirai, in pratica, “spense” internet, visto che, mandato in down il sistema di DNS offerto dall’azienda Dyn, risultò impossibile accedere a molti importanti servizi. Qualcosa del genere potrebbe accadere nuovamente, secondo quanto appena scoperto da alcuni ricercatori di sicurezza cinesi.

Nelle scorse ore, gli esperti della security agency Netlab, del gruppo cinese Qihoo 360 (realizzatore anche di un ottimo antivirus multi-engine), hanno scoperto le evidenze di un attacco hacker – di tipo brute force (tentativi a rotazione di indovinare le credenziali di accesso tramite dizionari di 171 user e 504 password) – condotto (nel caso il servizio Telnet sia stato lasciato acceso, con credenziali predefinite) sulle porte SSH 23/2323 di diversi dispositivi connessi a internet, tra cui router, server aziendali, ed articoli della domotica (IoT) casalinga (tra cui videocamere di sorveglianza, speaker, smart display, proiettori, NAS, etc), indipendentemente dall’architettura dei loro chip (ARM, MIPS, x86, e PowerPC).

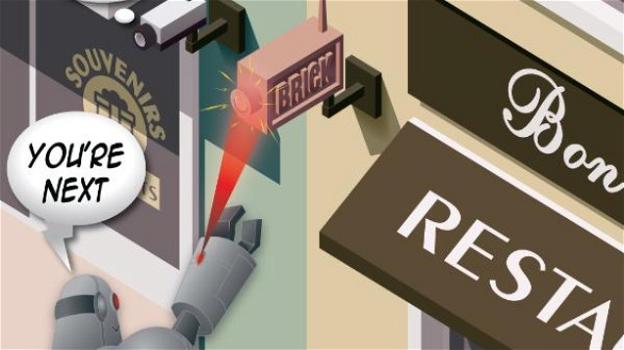

Una volta che l’attacco risulta andato a segno, il codice malevolo, scritto nel linguaggio di programmazione modulare Go, allo stato attuale, procede a contagiare altri dispositivi, sempre tramite le porte SSH, aggiornando regolarmente la tabella dei nodi della botnet, nota come HEH che, quindi, cresce man mano. Per il momento, la rete in questione, scoperta da Netlab, avrebbe le “armi spuntate”, palesando la sua natura preparatoria, in vista di un attacco venturo di grande portata, condotto usando una categoria hardware sempre più diffusa, quella dell’Internet of Things.

Nello specifico, il malware sbobinato non risulterebbe ancora in grado di condurre attacchi DDoS (di sovraccarico) verso eventuali vittime, non potrebbe installare in locale programmi o minatori di criptovalute, né reindirizzare il traffico internet, da cui sniffare dati sensibili e credenziali, verso i server dei pirati.

Tuttavia, avrebbe la potenzialità, ricevendo dei comandi sulla Shell, tra cui uno contenente il numero 8, forse per un errore nella compilazione del codice, di cancellare l’intera partizione del dispositivo compromesso, compresa quella col firmware, in conseguenza della cui rimozione (con annessa difficoltà per l’utente medio di reinstallarlo), non rimarrebbe che comprare un nuovo device smart, buttando quello “irrimediabilmente” danneggiato.