Gli ultimi eventi che hanno avuto per protagonista il Play Store di Android non hanno certo contribuito a tratteggiarne un quadro rassicurante, dimostrando quanto spesso l’ex Play Market del robottino verde finisca con l’essere l’inconsapevole ricettacolo di applicazioni adulterate, pregne di virus o adware.

Qualcosa del genere è successo nuovamente, secondo la segnalazione che ne hanno fatto i ricercatori May Ying Tee e Martin Zhang della divisione Threat Intelligence di Symantec che, per la precisione, hanno scoperto (con la relativa segnalazione già inoltrata a Google) in tale location la presenza di 25 applicazioni (elencate sul blog della security house), in genere app di moda (es. Fashion Hairstyle Pic Editor) o fotoritocco (es. Photo Background Pro Editor, Blur Image Photo, Photo collage, Sky Camera Pro), portatrici di adware.

Queste ultime, pubblicate negli ultimi 5 mesi con 22 account diversi, sono riuscite a farsi installare 2.1 milioni di volte grazie ad un arguto escamotage, in base al quale, tendevano a riprodurre applicazioni legittime in quel periodo molto popolari, in modo da riuscire a confondere ed ingannare gli utenti: tipico è il caso di un app per la sfocatura del background finita in circolazione nel mentre una similare app legittima mieteva record su record di download tra le app di tendenza.

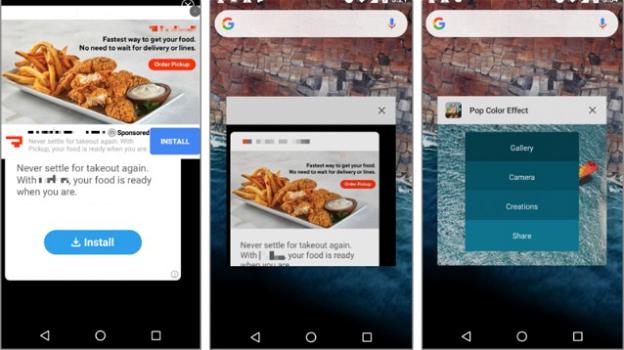

Una volta installate in locale, passate indenni ad un primo controllo di sicurezza, tali applicazioni procedevano a far perdere le tracce di sé stesse, scaricando da remoto un file di configurazione criptato dal quale traevano l’istruzione di rimuovere le rispettive icone dal drawler del device, sì che l’utente si dimenticasse della loro presenza.

A quel punto, partiva la “fase due”, contraddistinta dal palesarsi, per lo più a intervalli casuali, di banner anche in Home, volti a incrementare le entrate dei criminali 2.0 che, viste le somiglianze nel codice usato per le app, potrebbero o far parte di una stessa crew, o aver usato un’identica base di codice sorgente.